Der BSI-Lagebericht aus dem Jahr 2020 hat erneut gezeigt, dass die Qualität von Cyber-Angriffen weiter zugenommen hat und die Bedrohungslage anhaltend hoch ist. Und doch macht der Bericht zugleich auch deutlich, dass Unternehmen Cyber-Angriffe erfolgreich abwehren können, wenn sie IT-Sicherheitsmaßnahmen konsequent umsetzen.

Das BSI stellt seit 25 Jahren ein IT-Grundschutz-Kompendium zur Verfügung. Dies ist ein geeignetes Angebot, um die Informationssicherheit in Organisationen zu strukturieren und zu gewährleisten. Dafür hat das Amt mit Unterstützung von Experten und Anwendern aus der Wirtschaft potenzielle Gefahren kategorisiert und zu deren Abwehr praxistaugliche Maßnahmen und Empfehlungen definiert. Für interessierte Organisationen gilt es nun diese zielgerichtet umzusetzen, natürlich immer unter betriebswirtschaftlichen Aspekten und Notwendigkeiten.

Unter Führungskräften herrscht weitgehend Einigkeit über die grundsätzliche Notwendigkeit, den Schutz von Informationen in ihren Organisationen ständig auszubauen. Aber spiegelt sich diese Einigkeit in ihrer Führungsstruktur bzw. Unternehmenskultur wider? Leider nein. Viele Entscheidungsträger empfinden personelle und monetäre Investitionen in die Absicherung der eigenen Organisation als „sunk cost“, also als Aufwendungen, die scheinbar keinen direkten Impact auf den Geschäftserfolg haben.

Das größte Risiko, Opfer einer Attacke zu werden, besteht in Untätigkeit und der Ansicht, Informationssicherheit als verlorene Investition zu betrachten. Zu denken, das Unternehmen sei sicher, weil es noch keinen offensichtlich festgestellten Sicherheitsvorfall erlitten hat, wäre wie das sprichwörtliche Kopf in den Sand stecken. Hier hilft eine Erinnerung an die Maxime: Jeder ist verwundbar. Um es einmal ganz deutlich zu sagen: So gut wie jede Organisation hatte bereits einen oder mehrere Sicherheitsvorfälle, die einfach nur unentdeckt geblieben sind. Man sollte sich bewusst sein, dass ein Vorfall jeden Tag eintreten kann.

Das IT-Grundschutz-Kompendium beschreibt standardisierte Sicherheitsanforderungen für typische Geschäftsprozesse, Anwendungen, IT-Systeme, Kommunikationsverbindungen und Räume in einzelnen Bausteinen. Ziel dabei ist es, einen angemessenen Schutz für alle Informationen einer Organisation zu erreichen: Die verwendete Methodik zeichnet sich durch einen ganzheitlichen Ansatz aus. Durch die Kombination von organisatorischen, personellen, infrastrukturellen und technischen Sicherheitsanforderungen lässt sich ein Sicherheitsniveau erreichen, das für den jeweiligen Schutzbedarf angemessen und ausreichend ist, um geschäftsrelevante Informationen zu schützen.

Darüber hinaus bilden die Anforderungen des IT-Grundschutz-Kompendiums nicht nur eine Basis für besonders schutzbedürftige IT-Systeme und Anwendungen, sondern erläutern an vielen Stellen, wie ein höheres Sicherheitslevel erreichbar ist.

Für interessierte Organisationen stellt sich nun die Herausforderung, wie sich das vom BSI bereitgestellte 800 Seiten starke Konvolut umsetzen lässt – und zwar angepasst an den Unternehmenszweck und das gewünschte Sicherheitsniveau. In Zeiten von immer kleiner werdenden Budgets und knappen personellen Ressourcen kommt dies einer Mammutaufgabe gleich.

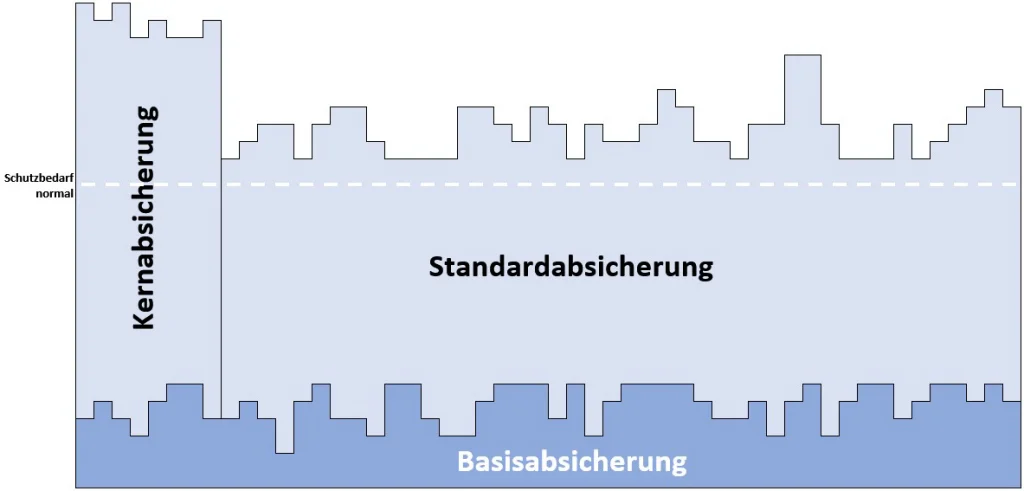

Das BSI hat das IT-Grundschutz-Kompendium so strukturiert, dass anhand einer „Basis-Absicherung“ ein schneller Einstieg und damit verbunden eine zeitnahe Erstabsicherung möglich ist. Darauf aufbauend kann zu einem späteren Zeitpunkt die sogenannte „Standardabsicherung“ erfolgen und für die wichtigsten Systeme/Prozesse die „Kernabsicherung“. Ob klein, mittel oder groß: Jedes Unternehmen kann individuell entscheiden, welche Gefährdungskataloge es umsetzen möchte.

Eine von Forrester durchgeführte Umfrage unter Sicherheitsverantwortlichen vom August 2020 bestätigt dies: 94 Prozent der Befragten verzeichneten innerhalb der letzten zwölf Monate einen geschäftsschädigenden Cyberangriff oder Sicherheitsverstoß. Und 46 Prozent gaben an, sie hätten sogar fünf oder mehr Angriffe überstanden. Mehr als drei Viertel der Interviewten rechnen mit einer Zunahme der Angriffe im Lauf der nächsten zwei Jahre (Quelle: Forrester Strategiepapier im Auftrag von Tenable).

Warum also nicht schlau sein und Investitionen in die Informationssicherheit nutzen, um einen maximalen Nutzen zu erzielen? So haben es bereits viele Organisationen verstanden, ihren technischen Vorsprung für das eigene Marketing auszuschöpfen. Sie kommunizieren ihren Kunden gegenüber transparent, wie wichtig die Absicherung von Informationen ist und welche Maßnahmen sie dafür ergriffen haben.

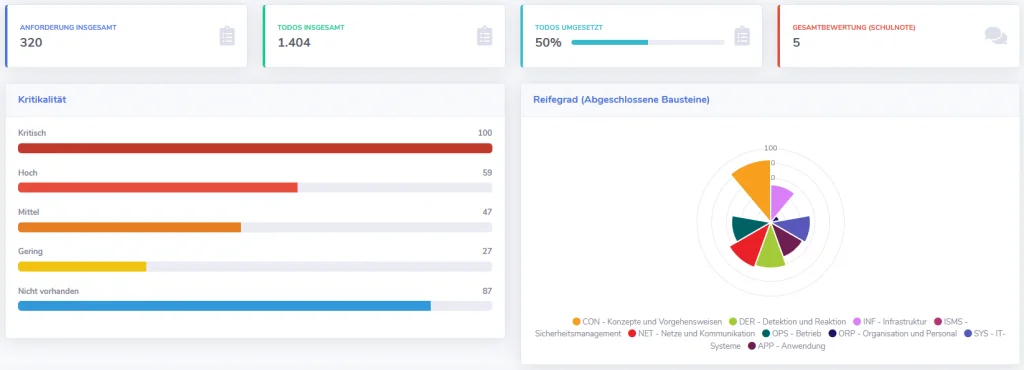

Concat hat die Idee des IT-Grundschutzes aufgegriffen und auf der Basis der BSI-Lizenz eine eigene Cloud-Anwendung entwickelt. Mit EasyISMS bekommen Unternehmen ein nutzerfreundliches Werkzeug an die Hand, um den IT-Grundschutz einfach, strukturiert und nach individuellem Bedarf umzusetzen. Sicherheitsverantwortliche können selektiv neben den drei Absicherungsvarianten auch die im Scope liegenden Prozess- und Systembausteine individualisieren.

Da die Plattform auch Multiuser-fähig ist, können einzelne Personen oder Gruppen parallel an der Umsetzung des IT-Grundschutzes arbeiten – ein enormer Zeitgewinn. Die Lösung ist multimandantenfähig und liefert jederzeit automatisch einen aktuellen Statusbericht. Das dürfte jeden Geschäftsführer erfreuen, denn dieser Bericht dient auch als Nachweis des umgesetzten IT-Grundschutzes für Dritte. Die Multi-Faktor-Authentisierung bietet des Weiteren einen hohen Zugangsschutz.

Einer der ersten Anwender von EasyISMS ist ein Landkreis in Nordrhein-Westfalen mit einer knappen halben Million Einwohnern. Zur Einführung und Dokumentation des IT-Grundschutzes nutzt dieser EasyISMS abteilungsübergreifend und steuert damit verantwortliche Mitarbeiter. Im Rahmen der Umsetzung der „Mindestsicherheitsanforderungen an dezentrale Portale und Zulassungsbehörden für Internetbasierte Fahrzeugzulassung (i-Kfz)“ des Kraftfahrtbundesamtes (KBA) kommt EasyISMS ebenfalls zum Einsatz.