Mit HP Wolf Security hat HP eine umfassende Sicherheitslösung zum Schutz vor Cyberbedrohungen entwickelt. Unternehmen profitieren mit HP Wolf Security von einer Reihe von Sicherheitsfunktionen und -diensten, die speziell darauf ausgelegt sind, Identitäten, Endgeräte, Daten und Druckerumgebungen zu schützen sowie ein umfassendes Sicherheitsnetzwerk zu schaffen. Zudem ermöglicht HP Wolf Security Ihrem Unternehmen, schnell auf aktuelle Bedrohungen zu reagieren und zukünftige Sicherheitsmaßnahmen zu verbessern. Der ganzheitliche und proaktive Sicherheitsansatz auf mehreren Ebenen schützt Ihr Unternehmen vor einer Vielzahl von Cyber-Bedrohungen.

Bekanntermaßen sind PCs und Laptops im Unternehmen das größte Einfallstor für Cyber-Angriffe. Die meisten erfolgreichen Angriffe zielen auf den Endpunkt ab und nutzen Social Engineering-Techniken, um Benutzer dazu zu bringen, bei dem Angriff zu helfen. Trotz der Vielzahl von Lösungen, die Organisationen zur Abwehr solcher Angriffe implementiert haben, sind neue Ansätze für die Endpunktsicherheit erforderlich. Diese Lösungen müssen jedoch zwei Kriterien erfüllen: Sie müssen leicht in großem Umfang zu bedienen sein und dürfen die Benutzererfahrung nicht beeinträchtigen.

Die wichtigste Komponente der Endpunktabgrenzung ist die Mikro-Virtual-Maschine (µVM). Jede potenziell riskante Aufgabe, vom Surfen im Internet bis zum Öffnen von Anhängen oder dem Einstecken eines USB-Laufwerks, wird sicher in ihrer eigenen µVM geöffnet, um zu verhindern, dass eingebettete Malware den PC oder das Netzwerk infiziert. Wenn die Aufgabe abgeschlossen ist, wird die µVM gelöscht und Malware damit entfernt. Dieser Bedrohungseindämmungsmethodik wird durch in alle modernen Business-Class-CPUs eingebaute Hardwarefunktionen erzwungen, sodass Malware nicht umgangen werden kann.

Die Introspektion ist die nächste Komponente der Endpunktabgrenzung. Während jede Aufgabe in einer µVM ausgeführt wird, werden alle verdächtigen Aktionen beobachtet und aufgezeichnet, und die Aktionen werden mit bekannten verdächtigen Verhaltensweisen verglichen. Zum Beispiel sollten Microsoft Word-Dokumente niemals versuchen, auf die Firmware zu schreiben. Alle forensischen Daten werden gesammelt und beobachtet.

Der von der µVM bereitgestellte „inhärente Schutz“ ist wertvoll und stoppt Angriffe unabhängig von der Introspektion. Es handelt sich um "Prävention ohne die Notwendigkeit für Erkennung".

Die letzte Komponente ist Cloud Analytics. Die während der Introspektion gesammelten Informationen werden in die Cloud hochgeladen und mit anderen Bedrohungsquellen kombiniert, wo sowohl manuelle als auch KI-gestützte Analysen durchgeführt werden. Dies fördert Einblicke in die Techniken, Taktiken und Prozesse (TTP) von möglichen Angriffen und bietet historische Analysen. Sicherheitsteams können diese Daten für die Bedrohungssuche und zur Anpassung ihrer Sicherheitsrichtlinien und -architekturen nutzen.

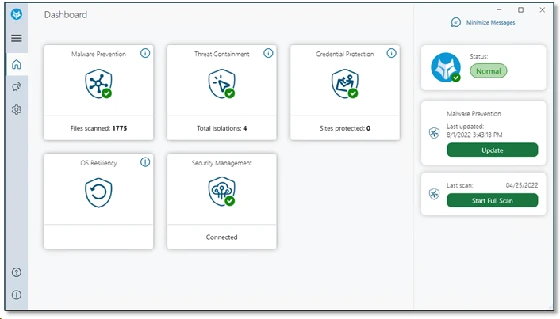

Profitieren Sie von einer erstklassigen Bedrohungseindämmung, Zugangsdatenschutz und sicherem Browser sowie

Richtlinien der Enterprise-Klasse, RBAC und Integrationen. Die Verwaltung kann vor Ort oder in der Cloud erfolgen.

Schützen Sie Ihr Unternehmen durch eine erstklassige Bedrohungseindämmung, Zugangsdatenschutz und optionales NGAV. Ein einfaches Richtlinienmanagement unterstütz Sie, auch wenn Sie kein Experte sind. Eine cloudbasierte Verwaltung ist ebenfalls inbegriffen.

HP Sure Access Enterprise schirmt vertrauliche Daten mit hardwaregestützter Mikro-Virtualisierung vor Gefährdungen ab und reduziert die Angriffsfläche für vertraulichen Zugriff deutlich. Es schützt vor Key-Logging, Bildschirmaufnahmen, Speichermanipulationen sowie Man-in-the-Middle-Angriffen. Zudem ergänzt und integriert HP Sure Access Enterprise beliebte PAM-Lösungen

Auch der Einsatz einer einzigen Workstation für vertrauliche, nicht vertrauliche und persönliche Aktivitäten wird ermöglicht. HP Sure Access Enterprise senkt Kosten und IT-Overhead durch die Konsolidierung von Workstations mit vertraulichem Zugriff pro Anwender:in. Eine zusätzliche PAW-Endgerätekontrollen wird unnötig.