Täglich werden zahllose neue Schwachstellen bekannt und ausgenutzt, um Geld zu erpressen. Mit 203 Milliarden Euro war die Schadenssumme durch Diebstahl, Spionage und Sabotage für die deutsche Wirtschaft im Jahr 2022 doppelt so hoch wie 2019, so der Bitkom im August 2023.

Wenn Hackern mit Phishing ein Übergriff in eine Firma gelingt, können die Folgen verheerend werden. Sobald die Informationstechnik einer Firma kompromittiert ist, kann die Belegschaft nur noch eingeschränkt oder gar nicht mehr arbeiten. Störungen im Geschäftsablauf mögen noch harmlos anmuten. Bei einer Verschlüsselung sensibler Daten, Umsatzverlusten und hohen Wiederherstellungskosten ist die Existenzbedrohung jedoch ein reales Szenario. Ganz zu schweigen vom Imageschaden.

E-Mail ist nach Analysen der Marktforscher von Gartner das wichtigste Kommunikationsmedium in Unternehmen. Dies macht es zum gefährlichsten Vehikel und größten Einfallstor für Cybercrime. Warum? Etwa 90 Prozent aller Angriffe auf die IT-Sicherheit in Unternehmen beginnen mit einer E-Mail.

Phishing-Mails werden immer raffinierter: Sogar Experten erkennen bei gut gemachten Fakes nicht mehr auf Anhieb, ob Schadcode hinter einer Mail steckt. Besonders perfide ist es, wenn eine falsche Identität vorgetäuscht wird wie bei CEO Fraud, auch bekannt als Business E-Mail Compromise (BEC).

Daher ist es eminent wichtig, Geschäfts-E-Mails auf der Anwender- und Inhaltsebene zu schützen. Durch die ständig zunehmende Komplexität sind Firmen gut beraten, den Schutzgrad für ihr Mailsystem zu erweitern – bis hin zum Zero-Trust-Konzept. Ein starker Schutz für E-Mail-Kommunikation ist beispielsweise der cloudnative Service Area 1 unseres Partners Cloudflare.

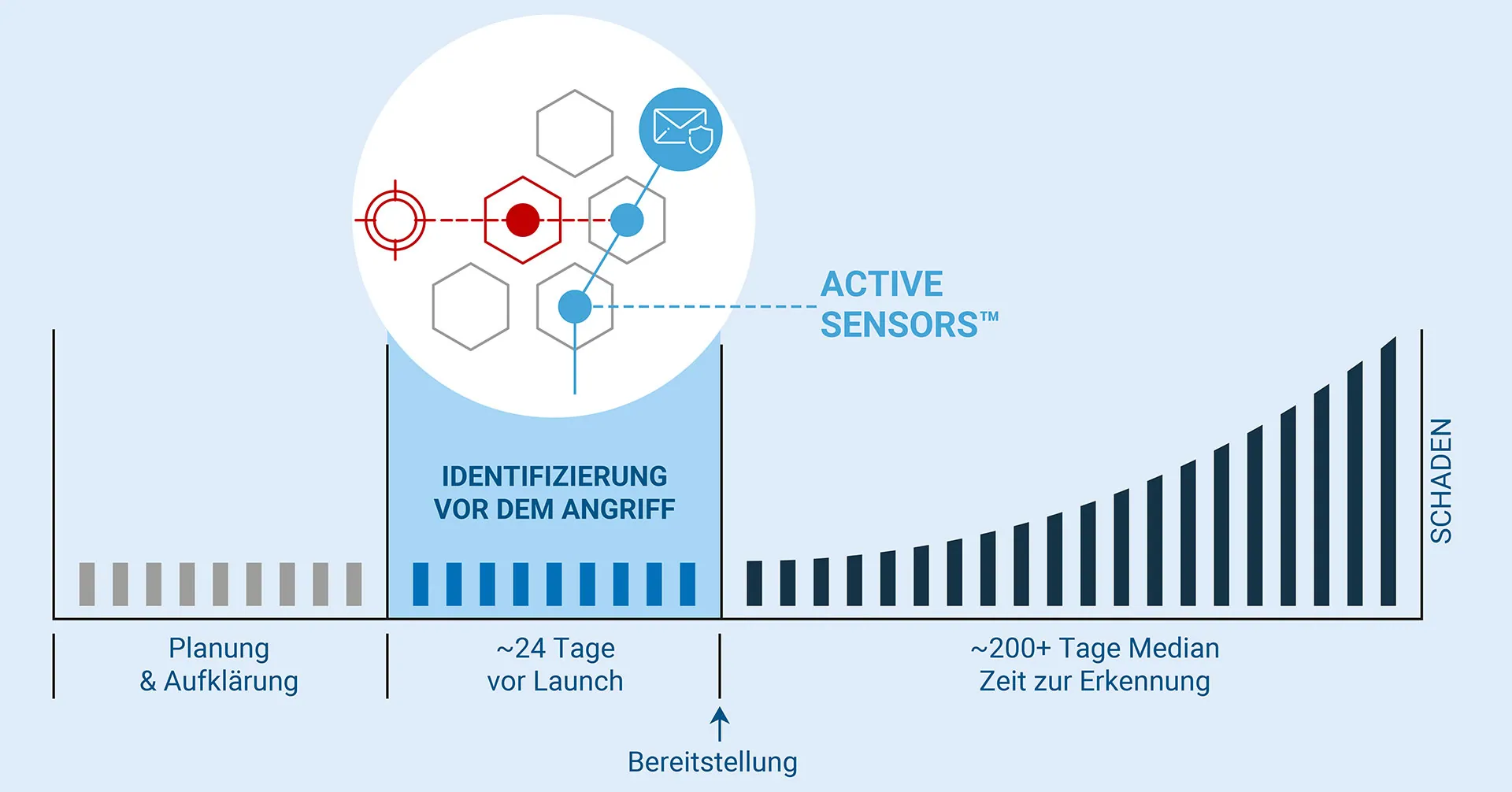

Hacker bereiten einen Angriff minutiös vor. Sie analysieren genau, wo lohnende Ziele sind, etwa eine Onlinepräsenz oder ein Webshop. Der Ablauf lässt sich in sieben Schritten skizzieren: Angriff vorbereiten, Attacke starten, Lücke ausnutzen, Zugang absichern, Fernsteuerung erweitern und als letzter Schritt startet die Aktion: Das kann ein Datendiebstahl sein mit Verschlüsselung, Lahmlegen von Netzen, Kompromittieren von Webseiten oder Störung von technischen Funktionen. Die Zeitdauer kann mehrere Monate betragen vom Ausspähen des Ziels bis zur Ausführung der Attacke. Damit eine Phishing-Mail Erfolg hat, braucht es eine dahinterliegende Webseite, die aktiv wird und Schadcode in Gang setzt, wenn eine Person versehentlich auf den Link in einer solchen Mail geklickt hat. Gängige Software für E-Mail-Sicherheit unterscheidet oftmals nicht zwischen harmlosen und schädlichen Links.

Im Gegensatz dazu verwendet die E-Mail-Security-Lösung Area 1 KI und Machine-Learning-Algorithmen. Diese analysieren permanent Webseiten und suchen nach Auffälligkeiten und Ungereimtheiten. Dabei sehen die Spezialisten verdächtige Veränderungen auf einer Phishing-Webseite im Schnitt bereits 20 Tage, bevor ein Angriff stattfindet. Eine solche Webseite wird entsprechend indiziert und gesperrt, damit kein Schaden entstehen kann. Wenn nun eine Mail mit einem Link zur kompromittierten Webseite versendet wird, fängt Area 1 diese E-Mail ab und analysiert sie in einer geschützten Sandbox auf ihre Schädlichkeit.

Die Algorithmen von Area 1 prüfen Mails auf alle Arten von Bedrohungen: klassische Malware und Anhänge ebenso wie neue Angriffsarten wie Vertrauensbeziehungen zu Geschäftspartnern, Sprache, Sentiment, Tonalität, Multi-Kanal-Angriffe, Multi-Vektor-Angriffe. Die ML-Algorithmen lernen über die Zeit das Mail-Kommunikationsverhalten eines Unternehmens und seiner Belegschaft und werden so immer besser.

Noch höher ist das Schutzlevel, wenn die ML-Algorithmen von Anfang an trainiert werden mit den E-Mail-Adressen von Personen, die in einem Unternehmen besonders gefährdet sind für Business-E-Mail Compromise.

Mit der E-Mail-Security-Lösung Area 1 lassen sich nach Angaben von Cloudflare 99,997 Prozent der schädlichen E-Mails aus dem Posteingang fernhalten. Ein User muss sich keine Gedanken mehr machen, ob er eine Mail öffnet und ob er auf einen Link klickt oder nicht, da schadbehaftete Mails bereits vorher aus dem Verkehr gezogen wurden.

Der Cloud-Service auf Basis von Area 1 ist wie der Igel, der immer schon da ist, wenn der Hase ankommt. Der Igel hat einen Informationsvorteil, weil die künstliche Intelligenz bzw. ML-Algorithmen das Gefahrenpotenzial einer verdächtigen Webseite frühzeitig erkennen, indizieren und sperren, damit kein Schaden entsteht.

Die Implementierung von Area 1 ist denkbar einfach und lässt sich für ein Unternehmen unterbrechungsfrei in vier Stunden erledigen. Um den Service zu nutzen, müssen Kunden in ihrer IT-Infrastruktur nichts installieren – es wird lediglich ein Eintrag in einem File vorgenommen, alle weiteren Konfigurationen erfolgen im Cloud-Serviceportal der Concat AG.

Sollte eine Firma aus Compliance-Gründen verlangen, dass der eingehende E-Mail-Verkehr ausschließlich in Europa geroutet wird, lässt sich das entsprechend festlegen; der empfangende MX-Record befindet sich dann in Frankfurt.

Der cloudnative E-Mail-Security Service Area 1 umfasst:

Egal, ob Unternehmen ihre Webseiten, Netzwerke oder Mail-Systeme mit starken, KI-gestützten Mechanismen schützen oder Unternehmensdaten ransomware-sicher speichern möchten: Die Concat-Experten beraten umfassend über die besten Security-Lösungen und helfen dabei, potenzielle Sicherheitsrisiken und Schwachstellen in Infrastrukturen zu identifizieren, zu bewerten und zu beheben. Dazu gehört auch die Analyse von Bedrohungen durch Cyberkriminalität, Datenverluste und interne Betrugsversuche.

Das Security-Portfolio der Concat reicht von Ransomware-Schutz und Endpoint-Protection über Verwundbarkeitsmanagement bis zu Zero-Trust-Konzepten. Wir arbeiten mit den Pionieren der IT-Sicherheit zusammen: als Partner von Sophos, Watchguard, Fortinet, PaloAlto, Cloudflare und Co.

Blog-Artikel: Effektives Schutzmodell für Internet-Services und Web

Umfrage: Herausforderungen der digitalen Transformation – Teil 2

Blog-Artikel: VMware und Ransomware

Blog-Artikel: Die nächste Pandemie wird digital