Hackerangriffe betreffen bereits mehr als die Hälfte aller Unternehmen. Das ergab eine Erhebung der Concat AG zum Thema „Digitale Transformation“. Trotzdem fallen die getroffenen Schutzmaßnahmen weiterhin dürftig aus. Ob nicht vorhandene Sicherheitsexperten, Versicherungen, oder das Gefahrenbewusstsein im Home-Office – unsere Analyse zeigt auf, wo dringender Nachholbedarf besteht.

Kein Unternehmen ist heutzutage noch vor einer Cyberattacke sicher. Durch ungezielte, automatisierte Angriffe von organisierten Hackergruppen kann jede Firma zum Opfer werden. Doch welches Ausmaß ein solcher Angriff annehmen könnte, kann ein Unternehmen durch Schutzmaßnahmen zum Teil selbst mitbestimmen.

Die Zahl der Cyberangriffe in Deutschland erreichte im vergangenen Jahr einen neuen Höchstwert. In unserer Umfrage gaben rund drei Viertel der großen Unternehmen an, bereits Opfer eines Hackerangriffs geworden zu sein. Bei mittelständischen Unternehmen war es die Hälfte. Trotz dieser erschreckenden Zahlen zeigen sich Firmen zuversichtlich: Stolze 80 Prozent der Unternehmen sehen sich für den Fall eines Cyberangriffs gut vorbereitet. Doch was steckt hinter dieser vagen Aussage „vorbereitet“ zu sein?

Rund 80 Prozent der Unternehmen stufen die Priorität von Cybersecurity als „hoch“ ein, was schonmal als richtiger Ansatz zu verstehen ist. Immerhin zwei Drittel gaben an, ihre Mitarbeiter durch regelmäßige Schulungen zum Thema Sicherheit weiterzubilden. Das Thema Sicherheit haben sich die Firmen also auf die Fahnen geschrieben, doch wie sieht es mit weiteren Maßnahmen aus?

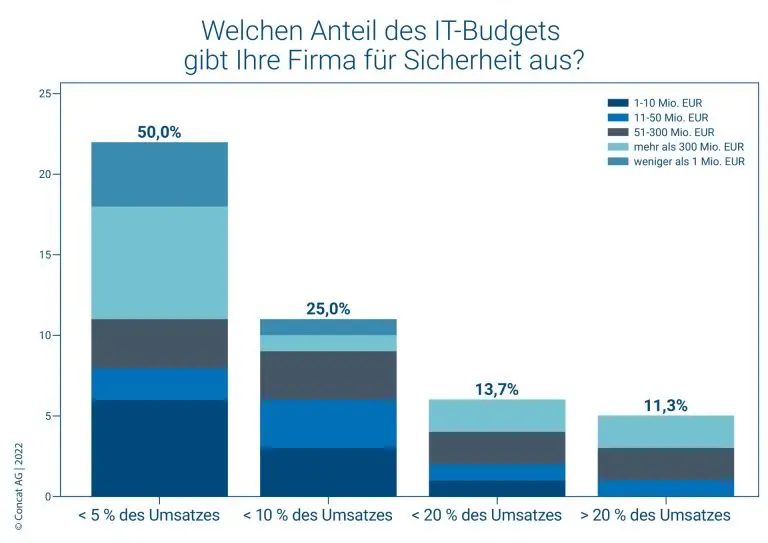

Nur etwas mehr als die Hälfte der Befragten hat ihre Ausgaben für IT-Sicherheit in den letzten zwei Jahren deutlich erhöht. Trotz dieser Budgeterhöhungen nutzen zwei Drittel der Firmen weiterhin weniger als zehn Prozent ihres IT-Budgets für Sicherheit – das BSI empfiehlt mindestens 20 Prozent. Auch bei Unternehmen, die bereits Opfer eines Hackerangriffs wurden, bleibt eine Reaktion aus: Zwischen den Firmen die bereits Opfer eines Cyberangriffs wurden und solchen die es noch nicht wurden konnten wir keinen Unterschied bei den IT-Sicherheitsausgaben feststellen.

Laut einer Bitkom Studie haben 60 Prozent der interviewten Unternehmen in den vergangenen drei Jahren einen Hackerangriff im Zusammenhang mit dem Home-Office erlebt. Dennoch scheint diese allgegenwärtige Gefahr den Firmen nicht bewusst zu sein: Rund 45 Prozent der in unserer Analyse befragten Unternehmen haben in Bezug auf das Home-Office keine Sicherheitsbedenken und sehen dieses nicht als Gefahrenquelle.

Auch beim Thema Versicherungen stießen wir auf ernüchternde Zahlen. Gerade einmal die Hälfte der Firmen ist gegen die möglichen Folgen eines Hackerangriffs versichert.

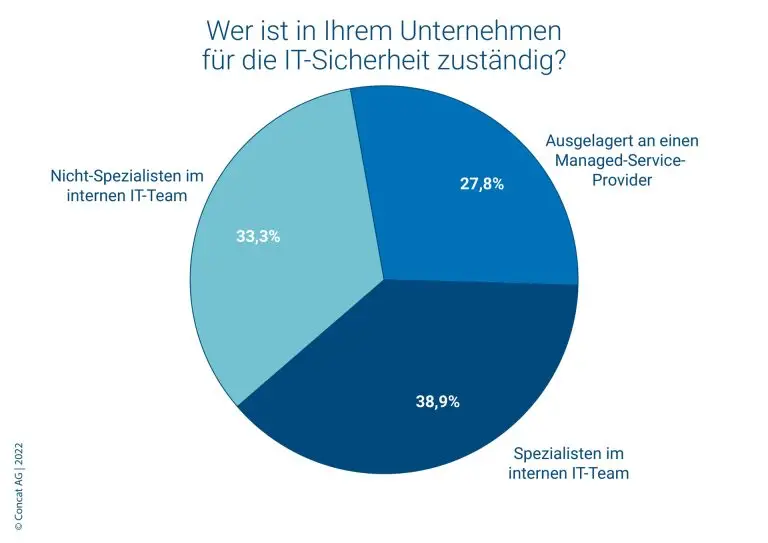

Etwa ein Drittel der mittelständischen Unternehmen gab sogar an, nicht einmal einen dedizierten Sicherheitsspezialisten zu beschäftigen. Die IT-Sicherheit wird bei ihnen durch Nicht-Spezialisten im internen IT-Team geregelt.

Ein Konzept, welches die IT-Sicherheit einer Firma als Nebenaufgabe erachtet ist nicht nur fahrlässig, sondern hochgradig gefährlich. Im Fall eines Angriffs kann es zu Schutzgeld-, Schweigegeld- und Lösegelderpressung und meist auch zu einem Ausfall des gesamten Betriebs kommen. Ein Allheilmittel als Schutz vor solchen Angriffen gibt es zwar nicht, doch es gibt zahlreiche Maßnahmen zur Prävention oder zur Eindämmung der möglichen Folgen. Hierzu gehören zum Beispiel regelmäßige und rechtzeitige Updates, der Einsatz von Anti-Ransomware-Technologie oder das Absichern des E-Mail-Verkehrs.

Ein ohnehin überlastetes IT-Team sollte nicht die Cybersecurity eines Unternehmens regeln. Professionelle, dedizierte Experten sollten die Sicherheit gewährleisten, indem sie regelmäßige Scans durchführen und die Sicherheitssysteme stetig weiterentwickeln.

Ein unzureichendes IT-Sicherheitskonzept gleicht einem Pulverfass, welches womöglich schon durch eine zufällige Bot-Attacke in die Luft gehen und einen immensen Schaden anrichten kann. Deshalb reicht es nicht, der IT-Sicherheit eine hohe Priorität zuzuschreiben, es müssen auch erhöhte Budgets und Maßnahmen folgen.

Im nächsten Teil unserer Serie beschäftigen wir uns mit den Themen Cloud, Trends und Modern Workplace.

Sie haben weitere Teile der Serie verpasst? Mit den folgenden Links gelangen Sie direkt zu den Beiträgen: