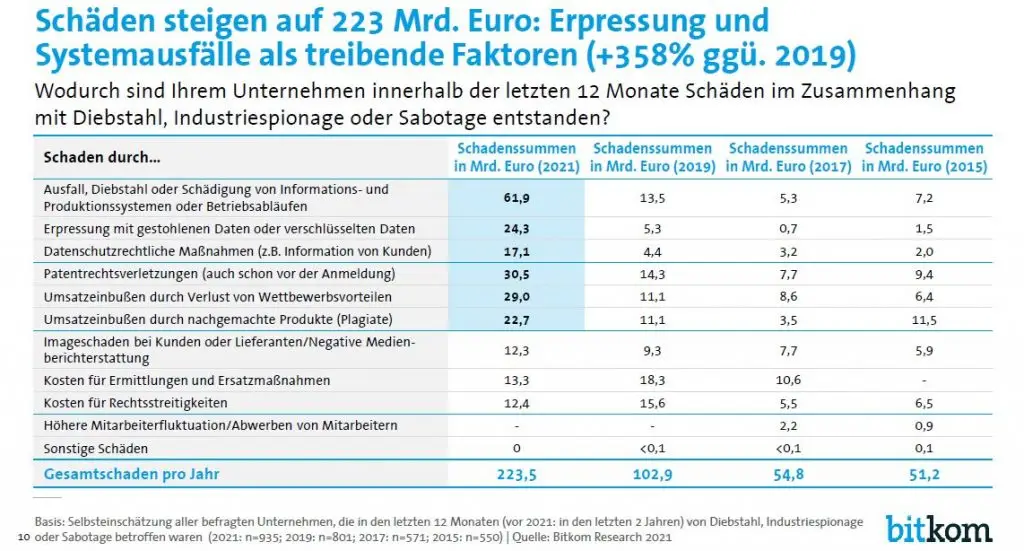

Milliardenschäden für die deutsche Wirtschaft durch Ransomware. Die Bedrohung durch Ransomware-Angriffe ist allgegenwärtig. Der Landkreis Anhalt-Bitterfeld und REvil sind die neuesten und aktuell bekanntesten.

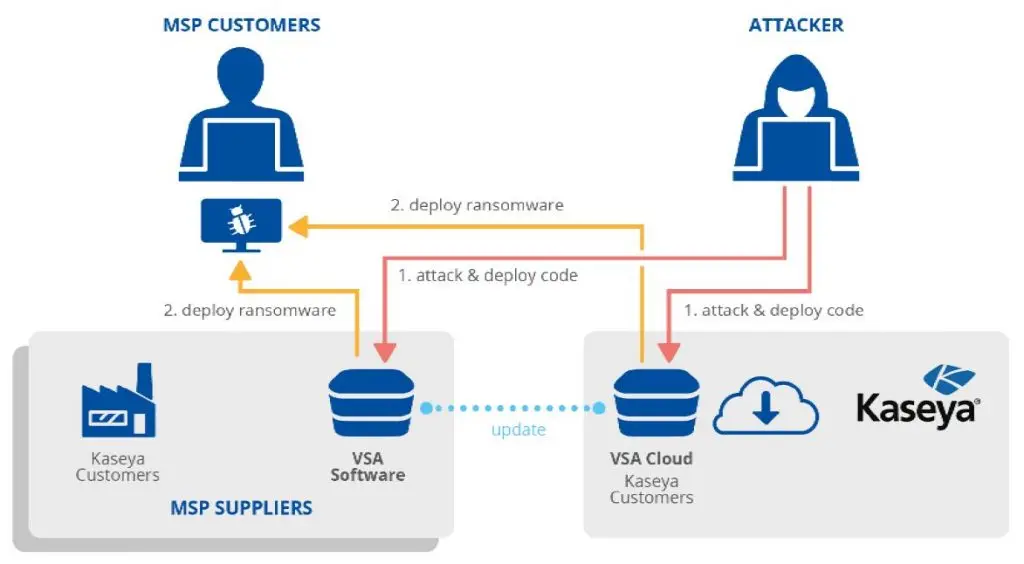

Was war passiert? Ziel der Attacken waren IT-Hoster und Cloud-Betreiber, wie es sie hundertfach gibt. Diese Unternehmen wurden nicht Opfer einer gezielten, auf ein bestimmtes Gerät gerichteten Attacke, sondern von infiltrierter Systemsoftware. Diese hatte ein externer Dienstleister im Rahmen normaler, geplanter Updateprozesse auf die Server der Cloud-Dienstleister verteilt.

Wie üblich bei solchen Attacken verweilte sie dort und es blieb erst einmal ruhig. Ein paar Wochen später schlug die Schadsoftware zu und verschlüsselte Daten auf Systemen von ca. 1.000 bis 1.500 Unternehmen. Noch nie hatte ein einzelner Angriff einen solch großen Impact hinsichtlich der Anzahl der betroffenen Unternehmen und der betroffenen Systeme.

Auch der Landkreis Anhalt-Bitterfeld ist betroffen: von einer separaten Attacke, die wohl nach ähnlichem Muster durchgeführt wurde. Damit liegt wieder einmal sogenannte kritische Infrastruktur auch in Deutschland brach. Der Kreis konnte keine Rechnungen und Transferleistungen und so gut wie keine digitalen Verwaltungsprozesse mehr durchführen. Ende der Krise? Nicht in Sicht!

Mobilitätsdienstleister, Krankenhäuser, Energieversorger – keiner ist mehr vor solchen, oftmals komplett zufallsbasiert ausgeführten Angriffen sicher.

Die Agentur der Europäischen Union für Cybersicherheit (ENISA) hat kürzlich 24 Angriffe der Art „Supply-Chain-Attacke“ analysiert und einen Bericht darüber veröffentlicht. Das ernüchternde Ergebnis: Auch ein starker Sicherheitsschutz im Unternehmen reicht nicht mehr aus, wenn die Angreifer ihre Aufmerksamkeit bereits auf die Zulieferer verlagert haben.

„Aufgrund des Kaskadeneffekts von Angriffen auf die Lieferkette können Bedrohungsakteure weitreichende Schäden verursachen, die Unternehmen und ihre Kunden gleichzeitig treffen“, sagte Juhan Lepassaar, Cybersecurity Executive Director.

Die ENISA erwartet, dass sich die Angriffe auf die Lieferkette im Jahr 2021 im Vergleich zum Vorjahr vervierfachen werden. „Unternehmen sollten ihre Bemühungen darauf konzentrieren, den Code und die Software von Drittanbietern zu validieren, bevor sie diese verwenden, um sicherzustellen, dass diese nicht manipuliert wurden“, so die Agentur.

So oder so – die Alternativen sind nicht vergnügungssteuerpflichtig. Wir alle sollten aus diesem Vorfall lernen und die richtigen Vorkehrungen treffen. Und nein, hier geht es ausnahmsweise nicht um mehr Hardware, andere Firewalls oder noch mächtigere Zugriffskontrollen. Dieses Wettrüsten kann am Ende ohnehin niemand gewinnen und jeder kurzzeitige Vorsprung ist wenig wert, wenn Unternehmer nicht über die strategische Aufstellung der IT-Infrastruktur nachdenken.

Über Jahre hinweg werden immer mehr IT-Infrastrukturen und IT-Dienste outgesourct. Neben den Marktführern AWS, Microsoft und Google bieten mehrere hundert Dienstleister allein in Deutschland Hosting, Housing, Cloud-Leistungen oder eine Mischung daraus an. Auch die Concat AG gehört dazu. Fachkräftemangel, erhöhter SLA-Bedarf oder Kostensenkung durch Konsolidierung sind die häufigsten Gründe für solche Schritte.

Ähnlich wie in der produzierenden Industrie sind viele Herstellungsprozesse immer mehr darauf angewiesen, dass „just in time“ alle benötigten Einzelleistungen zusammengeführt und damit der große, ganze Prozess zum Laufen gebracht wird. Im Idealfall ergibt sich ein fein abgestimmtes Präzisionsuhrwerk, das läuft und läuft und läuft. Fallen aber einzelne Prozessglieder aus und gibt es dann keinen sofort verfügbaren Plan B, besteht das Risiko, dass der gesamte Produktionsprozess zum Stehen kommt. Ob die Ursache nun ein querstehender Frachter im Suezkanal, ein durch Corona gesperrter Hafen in Südchina oder ein Hackerangriff in Großbritannien ist.

Das fatale Ergebnis? Wir erkennen, wie abhängig wir von einzelnen, für sich genommen vollkommen unscheinbaren Leistungen sind. Und so muss dann am Ende Ford 3500 Mitarbeitende in Kurzarbeit schicken, weil eine Platine mit einem Stückpreis von wenigen Euro nicht zur Verfügung steht.

Spätestens die durch die Pandemie verursachten Unterbrechungen in Lieferketten haben vielen vor Augen geführt, dass ein immer kleinteiligeres Outsourcing von Produkten und Prozessen immer größere und schwerer zu kontrollierende Abhängigkeiten mit sich bringt. Jetzt sollte uns klar werden, dass dies auch für IT-Prozesse gilt.

1: Wir sollten sehr genau überlegen, welche Prozesse sich für ein Outsourcing eignen – nämlich solche, die:

2: Wenn ein Unternehmen Applikationen oder IT-Prozesse in die Cloud verlagert, muss es diese weiter lokal (on premises) oder zusätzlich in einer anderen Cloud sichern. Verlassen Sie sich niemals ausschließlich auf die SLA des Cloud-Anbieters. Die Frage ist nicht, ob irgendwann ein Problem bei diesem Dienstleister eintritt, sondern wann. Egal, wie groß das Unternehmen ist!

3: Schützen Sie Ihre Datensicherungen so gut, dass sie nicht von Ransomware-Attacken überrannt werden können. Dafür ist es z. B. nötig, einzelne Instanzen in einem dauerhaften Compliance-Mode zu betreiben. Achten Sie weiterhin darauf, dass diese Modi nie nur ein Administrator überstimmen kann, sondern immer eine Zwei-Faktor-Freigabe mit einer Person ohne Administrationsrechte zwischengeschaltet ist.

Ransomware-Attacken lassen sich nicht verhindern. Ganz im Gegenteil: Sie werden in Zukunft häufiger auftreten. Umso wichtiger ist es, dass wir darauf vorbereitet sind. Sowohl technisch, durch die Schaffung geeigneter Infrastrukturen und einem intelligenten Mix aus Lösungen on Premises und off Premises, als auch durch ein geändertes Mindset. Dieses sollte der Einsicht folgen, dass sich Prozesse nicht beliebig aus dem Gesamtbild herauslösen und betrachten lassen.

Für kleinere und mittlere Unternehmenskunden kommt es neben der effektiven Zugriffskontrolle auch auf eine möglichst geschützte Datensicherung an. Wichtig ist vor allem, eine Kopie der Datensicherung unveränderbar (WORM) abzuspeichern und auf diese Weise einen Datenverlust zu vermeiden. Da man nie genau weiß, wie lange Ransomware unentdeckt im Netzwerk gelauert hat, sollten diese Vollkopien wenigstens ein Jahr zurückreichen und mindestens monats-, lieber noch wochengenau vorliegen.

Moderne Deduplizierungsmechanismen ermöglichen es, dass Sie dafür nicht allzu viel Speicherplatz verbrauchen. Achten Sie darauf, dass ein Software-WORM nicht „überstimmt“ werden kann oder dass dazu mindestens eine externe Zwei-Faktor-Authentifizierung erforderlich ist. Dell mit Data Domain, HPE mit StoreOnce und Quantum mit der DXI bieten hierzu preiswerte und sichere Lösungen an.

Ransomware-Attacken werden immer gefährlicher und hinterhältiger, aber ein effektiver Schutz ist möglich. Intelligente Datenhaltung, Vermeidung einseitiger Abhängigkeiten und Verteilung der Administrator-Rechte sind der Schlüssel und wirken wie eine Impfung. Sie verhindern nicht immer die Ansteckung, aber wenigstens die schwere Erkrankung.