In der heutigen digitalen Welt ist Cloud-Sicherheit unerlässlich, um sensible Daten und kritische Geschäftsprozesse zu schützen. Wir als Concat AG unterstützen Sie dabei, Ihre Daten in der Cloud zuverlässig abzusichern und Risiken zu minimieren. Mit unserer Cloud-Sicherheitslösung gewährleisten wir den umfassenden Schutz Ihrer in der Cloud gehosteten Daten, Anwendungen und Dienste – rund um die Uhr. Ein starkes Zugriffsmanagement ermöglicht Ihnen, präzise zu steuern, wer Zugang zu Ihren Cloud-Ressourcen hat, während unser Fachwissen in Compliance sicherstellt, dass Ihre Cloud-Dienste stets den aktuellen gesetzlichen und branchenspezifischen Vorgaben entsprechen. So bleiben Sie flexibel, sicher und stets regelkonform.

Sichern Sie Ihr Netzwerk effektiv gegen Bedrohungen und sorgen Sie für einen reibungslosen Geschäftsablauf – wir als Concat AG unterstützen Sie dabei. Unsere Netzwerk-Sicherheitslösungen bieten umfassenden Schutz vor Malware, DDoS-Attacken und anderen Bedrohungen, die auf Ihr Netzwerk abzielen. Durch den gezielten Einsatz von Firewalls und Intrusion-Detection-Systemen überwachen und sichern wir den gesamten Netzwerkverkehr und stoppen Angriffe, bevor sie Schaden anrichten können. Darüber hinaus entwickeln wir Sicherheitsrichtlinien, die auf Ihre spezifischen Anforderungen abgestimmt sind, und implementieren robuste Perimeter-Security-Systeme. So bleibt Ihr Netzwerk stets geschützt und sicher – ein entscheidender Vorteil für Ihr Unternehmen.

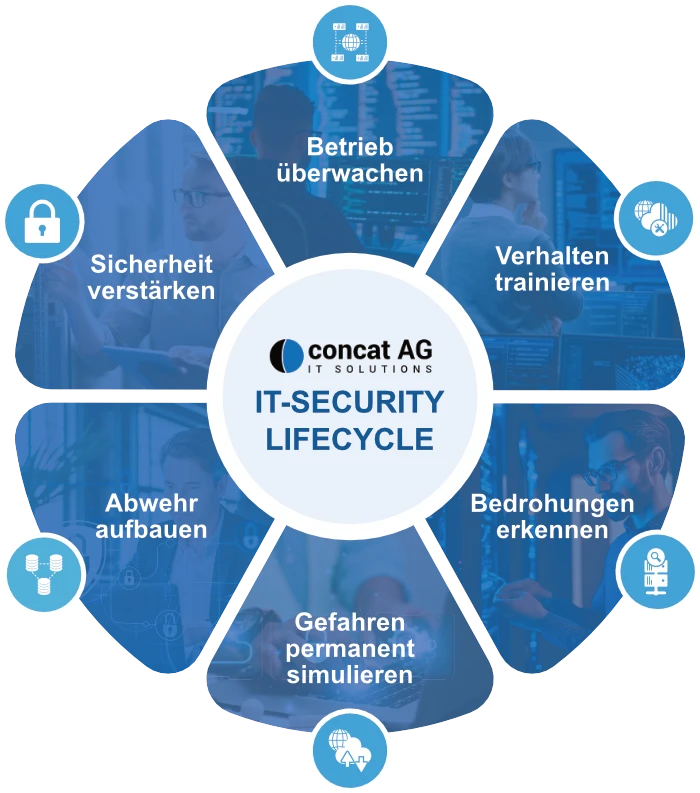

Mit unseren Managed Security Services bieten wir Ihnen ein umfassendes Sicherheitskonzept, das jederzeit einsatzbereit und auf Ihre individuellen Anforderungen zugeschnitten ist. Unsere Experten überwachen Ihre IT-Umgebung rund um die Uhr und stellen sicher, dass Bedrohungen frühzeitig erkannt und schnellstmöglich abgewehrt werden. Dank skalierbarer Sicherheitslösungen passen wir unsere Services flexibel an das Wachstum und die Bedürfnisse Ihres Unternehmens an und sorgen für eine effiziente Kostenstruktur durch das Outsourcing von Sicherheitsfunktionen. Zu unseren Leistungen gehören Managed Detection and Response (MDR), Patch- und Update-Management, automatisierte Sicherheitsmaßnahmen und die Bereitstellung eines Security Operations Centers (SOC) als Service.

Unsere Cyber-Resilienz-Analyse und ein detailliertes Notfall-Handbuch erhöhen die Widerstandsfähigkeit Ihres Unternehmens gegen Cyberangriffe und stellen sicher, dass Sie jederzeit auf alle Eventualitäten vorbereitet sind.

Mit unserem Security Operations Center as a Service (SOCaaS) bieten wir Ihnen eine umfassende Lösung, die Ihre IT-Infrastruktur sichert und potenzielle Bedrohungen frühzeitig erkennt und abwehrt.

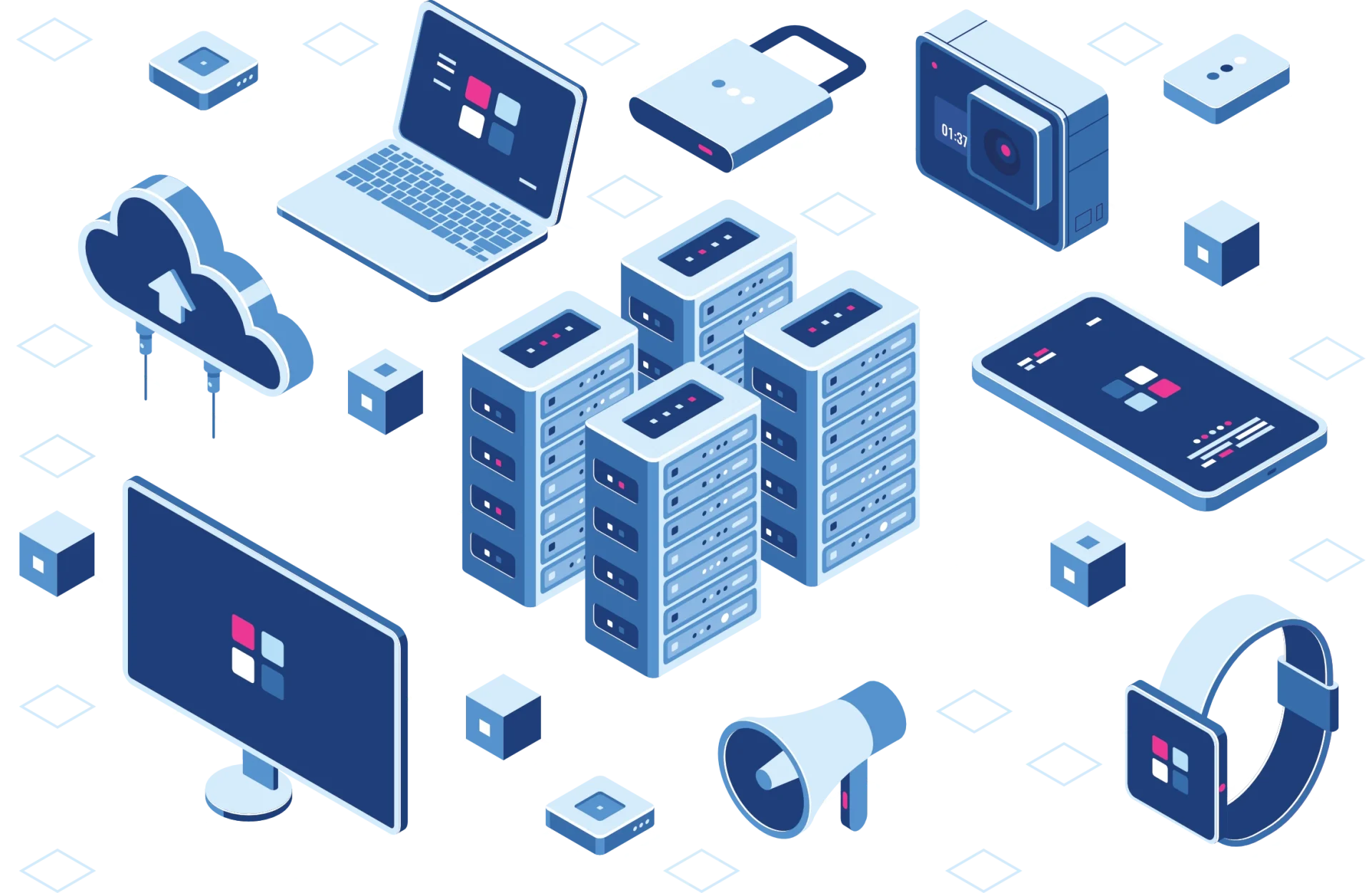

Unsere Endpoint-Security-Lösungen sorgen für den bestmöglichen Schutz all Ihrer Endgeräte – von Laptops über Smartphones bis hin zu anderen vernetzten Geräten. Durch den Einsatz modernster Sicherheitssoftware können Bedrohungen auf den Endpunkten frühzeitig erkannt und Sicherheitsvorfälle schnell und effizient abgewehrt werden. Dank zentraler Verwaltungsfunktionen haben Sie die Kontrolle über sämtliche Sicherheitsrichtlinien und können Updates sowie Anpassungen zentral auf alle Geräte im Netzwerk ausrollen. So bleiben Ihre Endgeräte stets auf dem neuesten Stand und Ihre Mitarbeiter können sicher und sorgenfrei arbeiten – unabhängig vom Standort.

In einer zunehmend mobilen Arbeitswelt ist der Schutz mobiler Geräte und Anwendungen essenziell. Unsere Mobile Security-Lösungen sichern Ihre Apps und Daten auf mobilen Endgeräten vor unbefugtem Zugriff und verhindern Datenabfluss durch Bedrohungen wie Phishing und Smishing. Mit einem effektiven Mobile Device Management (MDM) bieten wir Ihnen zentrale Kontrolle und Sicherheit für alle mobilen Geräte in Ihrem Unternehmen. Zusätzlich schulen wir Ihre Mitarbeiter und sensibilisieren sie für die Risiken und besten Sicherheitspraktiken im Umgang mit mobilen Geräten. So bleibt Ihre mobile Infrastruktur sicher und Ihre Daten stets geschützt.

E-Mail Security ist ein wesentlicher Baustein für die Sicherheit Ihres Unternehmens. Unsere E-Mail-Sicherheitslösungen schützen Sie zuverlässig vor Spam und Phishing-Angriffen, indem sie unerwünschte und betrügerische Nachrichten filtern, bevor sie in die Postfächer Ihrer Mitarbeiter gelangen. Durch den Einsatz modernster Verschlüsselungstechnologien stellen wir sicher, dass Ihre vertraulichen E-Mail-Inhalte geschützt bleiben und nur von berechtigten Empfängern gelesen werden können. Zudem unterstützen wir Sie bei der Entwicklung klarer Sicherheitsrichtlinien für den E-Mail-Verkehr, damit Ihre Mitarbeiter sicher kommunizieren und Bedrohungen frühzeitig erkennen.

Ein robustes Identitätsmanagement ist entscheidend für den Schutz sensibler Daten und Systeme. Unsere Identity-Lösungen ermöglichen Ihnen eine effiziente Verwaltung von Benutzeridentitäten und Zugriffsrechten innerhalb Ihrer IT-Infrastruktur. Mit der Implementierung von Multifaktor-Authentifizierung (MFA) fügen wir zusätzliche Sicherheitsstufen hinzu, um Benutzerverifizierungen sicherer und zuverlässiger zu gestalten. Durch gezielte Zugriffssteuerung stellen wir sicher, dass nur autorisierte Personen auf kritische Informationen und Anwendungen zugreifen können. Unsere Lösungen für Identity and Access Management (IAM) bieten Ihnen eine zentrale und sichere Verwaltung, die den Schutz Ihrer digitalen Identitäten gewährleistet.

Mit unseren Forensics-Lösungen unterstützen wir Sie bei der professionellen Aufklärung und Analyse von Sicherheitsvorfällen. Durch umfassende Datenanalyse identifizieren wir Schwachstellen und Bedrohungen in Ihrem System, um zukünftige Angriffe zu verhindern. Unsere Experten sorgen für die sorgfältige Sammlung und Sicherung von Beweismaterial, das bei rechtlichen Verfahren von entscheidender Bedeutung sein kann. Zudem erstellen wir detaillierte Berichte, die Ihnen nicht nur zur Compliance, sondern auch zur Optimierung Ihrer Sicherheitsstrategien dienen. So gewinnen Sie wertvolle Einblicke und stärken die Widerstandsfähigkeit Ihres Unternehmens gegenüber Cyberbedrohungen.

Unser Compliance- und Risk-Management-Service unterstützt Sie dabei, Sicherheitsrisiken frühzeitig zu erkennen und die Einhaltung aller relevanten gesetzlichen und branchenspezifischen Standards zu gewährleisten, wie etwa GDPR oder BSI IT-Grundschutz. Durch eine umfassende Risikobewertung identifizieren wir potenzielle Schwachstellen und reduzieren das Gefahrenpotenzial für Ihr Unternehmen. Zusätzlich bieten wir maßgeschneiderte Schulungsprogramme, um Ihre Mitarbeiter für Compliance-Anforderungen und Sicherheitsrichtlinien zu sensibilisieren. Mit umfassenden Lösungen wie Vulnerability Management, SIEM, Security Audits für Microsoft Active Directory, Bedrohungsanalysen und Penetrationstests stärken wir Ihre IT-Sicherheit nachhaltig. Unsere Assessments und Ratings geben Ihnen zudem wertvolle Einblicke in die IT-Bonität und die Risikobewertung, sodass Sie sich voll auf Ihre Unternehmensziele konzentrieren können – sicher und regelkonform.

Sicherstellung der Konformität mit relevanten Gesetzen und Standards, wie GDPR oder BSI Grundschutz.

Bei einer Sicherheitsanalyse des Microsoft Active Directory prüfen wir sensible Punkte und decken vorhandene Schwachstellen auf.

Gemeinsam mit RiskRecon bieten wir eine SaaS-Lösung zur vollständigen Visibilität potenzieller Risken in Form eines Scoringmodells.